Buffer overflow, bir programın bellek alanını aşarak verileri yazması durumudur. Bu durum, yazılım güvenliği açısından ciddi bir tehdit oluşturur. Bu yazıda, buffer overflow'un ne olduğu, nasıl meydana geldiği ve önlenmesi için kullanılan yöntemleri inceleyeceğiz.

Buffer Overflow Nedir?

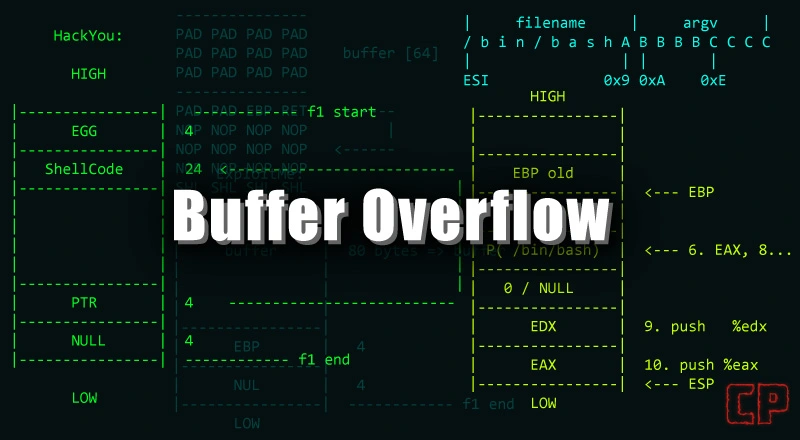

Buffer overflow, bir bellek alanına (buffer) sınırlarının ötesinde veri yazıldığında meydana gelir. Bu durum, programın beklenmedik şekilde davranmasına neden olabilir ve kötü niyetli bir saldırganın sisteminize erişim sağlamasına yol açabilir.

Örnek Senaryo

Aşağıda, basit bir C programında buffer overflow örneği görebilirsiniz:

#include <stdio.h>

#include <string.h>

void vulnerableFunction() {

char buffer[10];

printf("Bir kelime girin: ");

gets(buffer); // Güvensiz fonksiyon

printf("Girilen kelime: %s\n", buffer);

}

int main() {

vulnerableFunction();

return 0;

}

Bu program, kullanıcının girdiği veriyi buffer adlı 10 baytlık bir diziye alır. Eğer kullanıcı 10 bayttan fazla veri girerse, bellek taşması (buffer overflow) meydana gelir.

Potansiyel Sonuçlar

- Kötü niyetli kod çalıştırma: Saldırgan, bellek taşmasını kullanarak kötü niyetli kod çalıştırabilir.

- Veri kaybı: Bellek taşması, mevcut verilerin kaybolmasına neden olabilir.

- Sistem çökmesi: Program beklenmedik bir şekilde çökebilir.

Buffer Overflow Nasıl Önlenir?

Buffer overflow saldırılarını önlemek için birkaç farklı yöntem bulunmaktadır:

1. Güvenli Fonksiyonlar Kullanın

Kullanıcı girişlerini almak için güvenli fonksiyonlar kullanmalısınız. Örneğin, gets() yerine fgets() kullanabilirsiniz:

#include <stdio.h>

#include <string.h>

void safeFunction() {

char buffer[10];

printf("Bir kelime girin: ");

fgets(buffer, sizeof(buffer), stdin); // Güvenli fonksiyon

buffer[strcspn(buffer, "\n")] = 0; // Yeni satırı kaldır

printf("Girilen kelime: %s\n", buffer);

}

int main() {

safeFunction();

return 0;

}

2. Bellek Sınırlarını Kontrol Edin

Programın her yerinde bellek sınırlarını kontrol edin. Girdi verilerini analiz ederek, buffer boyutunu aşan verileri reddedebilirsiniz.

#include <stdio.h>

#include <string.h>

void checkInputLength(const char* input) {

if (strlen(input) >= 10) {

printf("Girdi çok uzun!\n");

return;

}

// Girdiyi işleyin

}

int main() {

char buffer[100];

printf("Bir kelime girin: ");

fgets(buffer, sizeof(buffer), stdin);

checkInputLength(buffer);

return 0;

}

3. Bellek Koruma Mekanizmaları Kullanın

Modern derleyiciler, buffer overflow saldırılarına karşı koruma sağlayan çeşitli mekanizmalar sunar:

- Stack Canaries: Yığın belleğine eklenen ve overflow durumunda değişen bir değerdir.

- Address Space Layout Randomization (ASLR): Bellek adreslerini rastgeleleştirerek saldırganın hedef almasını zorlaştırır.

- Executable Space Protection: Yazılabilir alanlarda kodun çalıştırılmasını engeller.

4. Kod Analizi ve Testi

Otomatik kod analizi ve penetrasyon testleri yaparak, buffer overflow risklerini tespit edebilir ve önleyebilirsiniz. Statik analiz araçları kullanarak kodunuzda potansiyel güvenlik açıklarını kontrol edin.

Sonuç

Buffer overflow, yazılım güvenliğini tehdit eden ciddi bir sorundur. Güvenli kod yazma tekniklerini benimseyerek, bellek taşması risklerini minimize edebilir ve uygulamalarınızı koruyabilirsiniz.

Benzer içeriklerden haberdar olmak için bültenimize ücretsiz olarak kayıt olabilirsiniz.

English

English